无需PDF转doc挪动图片,只需要在浏览器打开然后f12,审查元素,在body里检查flag{xxx}字符即可

坚持60秒

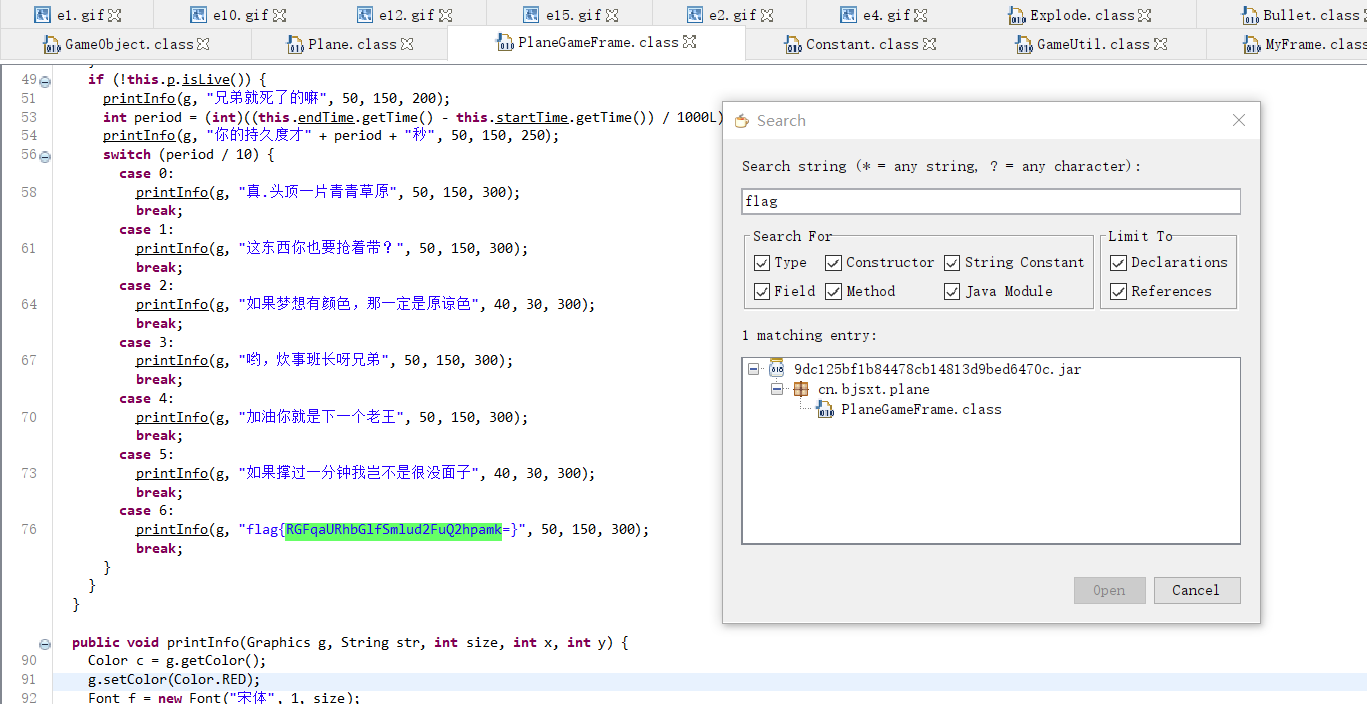

本身为一个.jar的程序,很幸运并未加壳,直接放到Java Decompiler里,然后全局搜索flag{xxx}字符串,如图

后方等号显然试试base64 decode,即可

gif

打开压缩包给了一连串黑白黑白的.jpg图片,这里参考了一下别人思路,发现是二进制,不想手动输入,写了一个python脚本。

1 | result="" |

即可得出结果。

ext3

磁盘分析题目,在linux环境下运行,先使用strings ext3ctf | grep flag发现存在flag.txt文件,参考了linux相关命令,得知磁盘需挂载,如下命令

1 | mount ext3ctf /mnt |

其中find的用法参考:我是链接

该题也可通过010editor和winhex等工具打开,搜索flag.txt所在路径解压打开再base64解码可得。

stegano

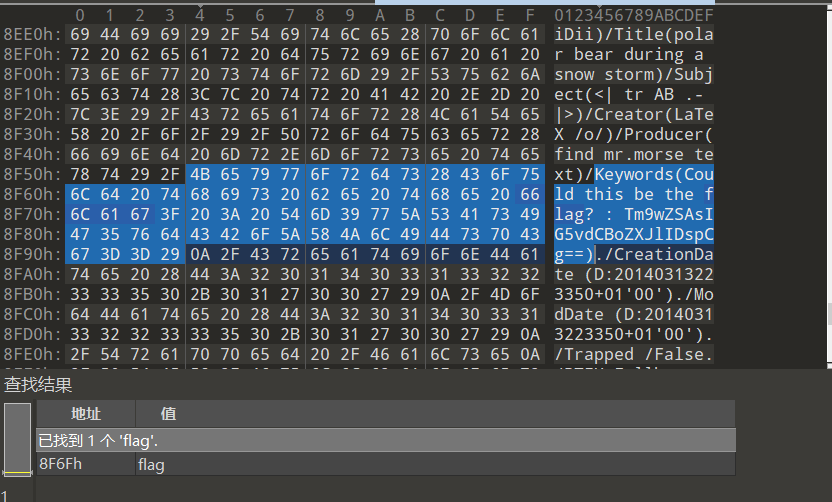

文件为pdf格式,上来先扔进010editor搜索flag字符,

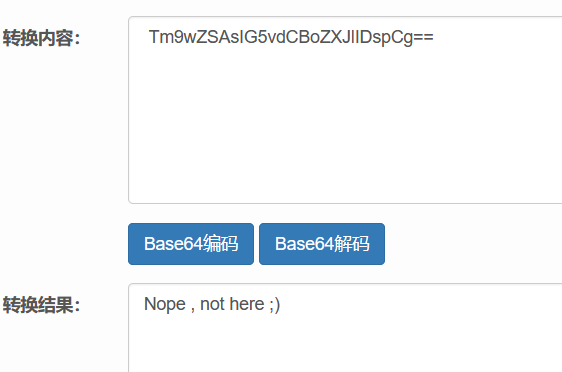

妙哇,有一个,后面的后缀等号显然base64,拿去反解康康

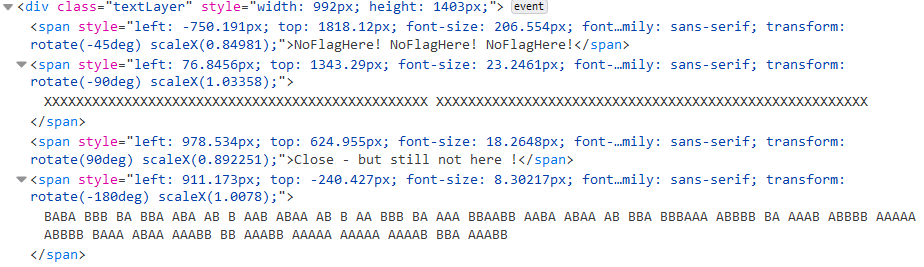

QAQ,好,恶趣味哈。然后打开pdf格式,f12慢慢康,

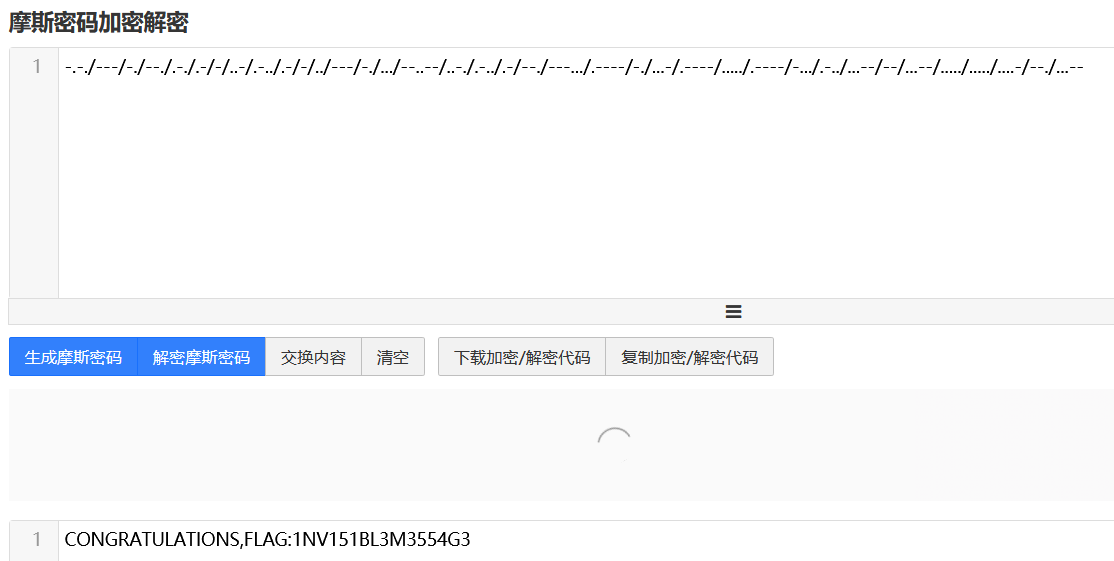

显然,那一串奇怪的字符就是了。康格式,想到了摩斯电码,思路有了,上python。

贴出下列代码

1 | newstr1="BABA BBB BA BBA ABA AB B AAB ABAA AB B AA BBB BA AAA BBAABB AABA ABAA AB BBA BBBAAA ABBBB BA AAAB ABBBB AAAAA ABBBB BAAA ABAA AAABB BB AAABB AAAAA AAAAA AAAAB BBA AAABB" |

1 | str1="1NV151BL3M3554G3" |

即可

- 本文作者: Isabella

- 本文链接: https://username.github.io/2021/01/26/misc-1/

- 版权声明: 本博客所有文章除特别声明外,均采用 MIT 许可协议。转载请注明出处!